OpenCode 惊现 CVSS 10.0 严重漏洞:任意代码执行

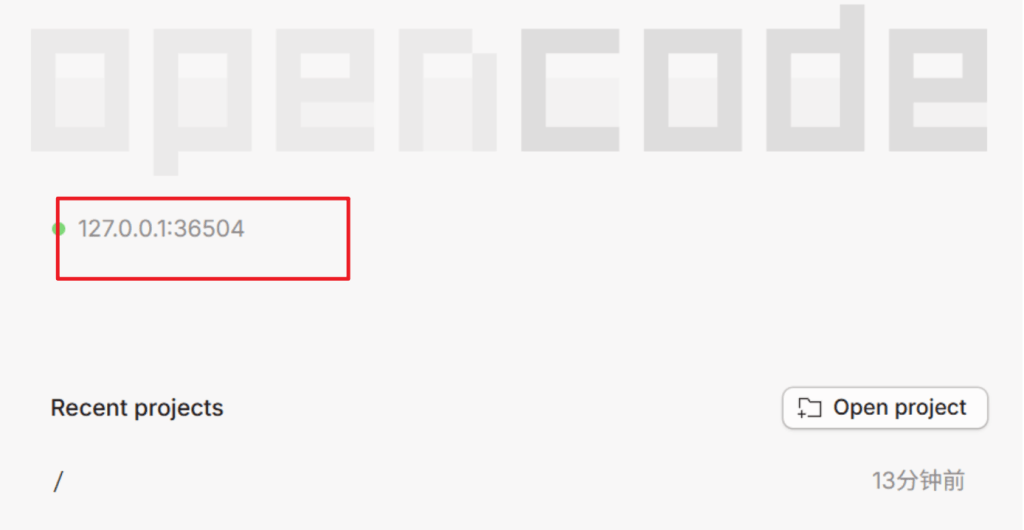

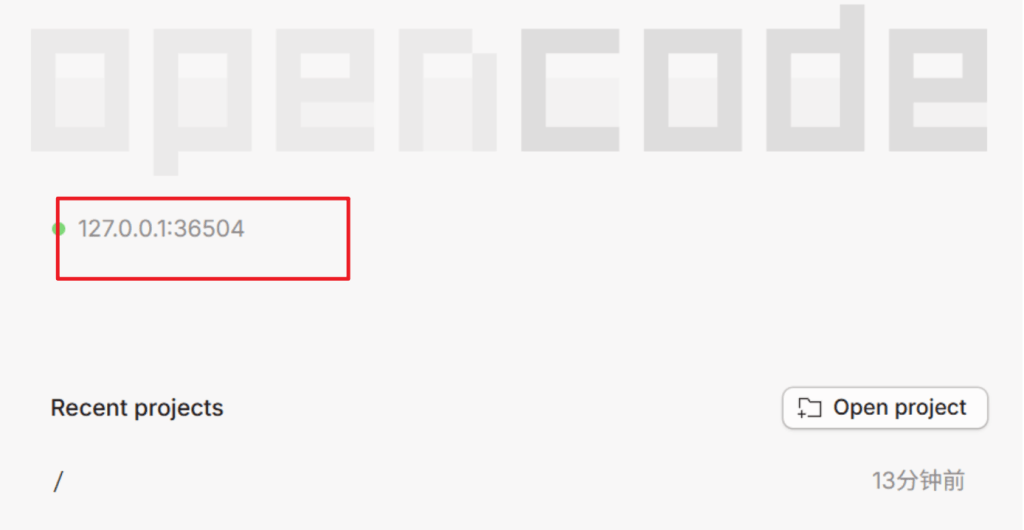

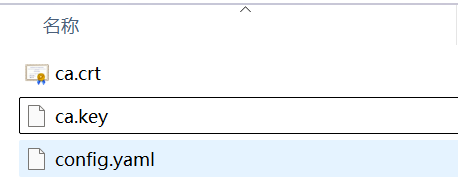

OpenCode 惊现 CVSS 10.0 严重漏洞:任意代码执行 就在几天前,开源 AI 编程助手 OpenCode 曝出一个CVSS 10.0 级别的严重漏洞。任何网站都可以在你的电脑上执行任意命令——没错,只需要你访问一个恶意网页。 一、惊魂时刻:我是如何发现自己的电脑被"控制"的 1 月 13 日,OpenCode 开发者 thdxr 紧急…

|

2026-1-16 12:24

|

|

|

925 字

|

dddd 工具介绍与使用教程

一、工具介绍 核心定位 dddd是一款专为红队工作流优化的批量信息收集与供应链链漏洞漏洞探测工具,通过 "资产 -> 指纹 ->Poc-> 漏洞" 的流程设计,减少无效发包和机械操作,帮助安全人员高效完成网络资产梳理与安全评估。 核心特点 自动识别输入类型:无需手动区分 IP、域名、URL 等目标类型 灵活的指纹识别:支持主动 /…

|

2025-9-17 16:52

|

|

|

804 字

|

CC 链(Commons Collections 链)

一、认识 CC 链 1.1 基本定义 CC 链全称为Apache Commons Collections 链,是 Java 反序列化漏洞中最经典、应用最广泛的利用链之一。Apache Commons Collections(简称 ACC)是 Apache 基金会开发的一个 Java 工具类库,提供了大量增强型集合类(如TransformedMap、…

|

2025-9-11 14:56

|

|

|

2694 字

|

Pkeep:一款简洁高效的 Linux 权限维持工具分享

在网络安全领域,权限维持是渗透测试和安全评估中的重要环节。今天要给大家介绍一款名为 Pkeep 的工具,它是一个用 Python 编写的 Linux 权限维持脚本,旨在帮助安全从业者在合法授权的测试环境中实现高效的权限维持操作。 工具简介 Pkeep 是一款专注于 Linux 系统权限维持的脚本工具,采用 Python3 开发,提供了多种实用功能,…

|

2025-8-07 14:24

|

|

|

1107 字

|

Xray 安装与使用(Windows 系统)

一、Xray 简介 Xray 是一款多平台安全评估工具,支持 Web 漏洞扫描(如 XSS、SQL 注入等),非攻击性工具,适用于 Windows/macOS/Linux 系统。本文聚焦 Windows 系统的安装与基础使用。 二、安装步骤 1. 下载安装包 下载地址:https://download.xray.cool/ 选择版本:Windows…

|

2025-7-31 20:12

|

|

|

606 字

|

CVE-2025-32463(sudo chroot 权限提升漏洞)

一、漏洞基础信息 漏洞名称:sudo chroot 权限提升漏洞(又称 “chwoot” 漏洞) CVE 编号:CVE-2025-32463 影响版本:sudo 1.9.14 及以上版本(含 1.9.15p5,本次复现版本) 漏洞原理:利用 sudo 的-R/--chroot选项,在进入用户可控的 chroot 环境后,sudo 会优先加载该环境下…

|

2025-7-20 15:37

|

|

|

771 字

|

CVE-2025-32462(sudo 权限提升漏洞)

一、漏洞信息 漏洞名称:Linux sudo host 权限提升漏洞 CVE 编号:CVE-2025-32462 影响版本:sudo 版本 1.9.0 <= sudo <= 1.9.17 或 1.8.8 <= sudo <= 1.8.32 漏洞原理:sudo 的-h(--host)选项错误地将远程主机的权限规则应用到本地系统…

|

2025-7-20 15:33

|

|

|

877 字

|

Impacket 工具使用指南

一、Impacket 工具简介 Impacket 是一组用于处理网络协议的 Python 类集合,专注于提供对数据包的简单编程访问,实现了 SMB1-3、MSRPC 等多种网络协议。其面向对象的 API 便于处理复杂协议结构,还提供了一系列工具示例,展示各类基于其框架的操作。 支持的协议包括以太网、IP、TCP、UDP、ICMP 等基础网络协议,以…

|

2025-7-19 17:51

|

|

|

1063 字

|

PDF XSS 漏洞

一、PDF XSS 漏洞核心原理 PDF XSS(PDF 跨站脚本)漏洞是指攻击者通过在 PDF 文件中植入恶意 JavaScript 代码,利用 PDF 阅读器或在线预览工具的安全缺陷,实现代码执行的一类漏洞。与传统网页 XSS 不同,PDF XSS 的载体是 PDF 文件,攻击场景更隐蔽,且依赖于 PDF 处理工具的解析逻辑。 1. PDF 文…

|

2025-6-20 15:12

|

|

|

981 字

|

结合 Ettercap 与 SEToolkit 的 DNS 劫持

环境说明 主机 IP 地址 角色 攻击机(Kali) 172.16.129.251 执行 DNS 劫持与钓鱼攻击 靶机 172.16.129.190 目标主机 网关 172.16.129.254 局域网网关 详细步骤 一、修改 Ettercap 的 DNS 配置文件(劫持核心) 打开 Ettercap 的 DNS 规则文件: vim /etc/et…

|

2025-4-06 20:18

|

|

|

598 字

|