在互联网时代,数据安全是绕不开的话题。当你在网页输入密码、进行在线支付时,是什么在背后保障你的信息不被窃取?答案是 HTTPS。本文将深入解析 HTTPS 的工作原理、与 HTTP 的本质区别,以及它如何构建安全的网络通信。

一、HTTPS 基础概念

1. 定义

HTTPS(Hyper Text Transfer Protocol Secure)即 安全超文本传输协议,是 HTTP 的加密增强版。通过 TLS/SSL 安全层 实现数据加密、身份验证和完整性保护,解决 HTTP 明文传输的安全缺陷(如窃听、篡改、中间人攻击)。

2. 核心目标

-

机密性:数据传输过程中加密,防止第三方窃取(如用户密码、支付信息)。

-

身份验证:确保客户端连接的是真实服务器(通过 CA 数字证书)。

-

完整性:防止数据在传输中被篡改或伪造(通过哈希校验)。

3. 底层架构

-

协议栈:HTTPS = HTTP + TLS/SSL(位于应用层与传输层之间)。

-

当前主流:TLS 1.3(SSL 已淘汰,TLS 1.2 仍广泛使用)。

二、服务器证书的生成与获取(HTTPS 前提)

1. 生成密钥对

-

工具:OpenSSL 等加密工具。

-

结果:

-

私钥:服务器私密保存,用于解密客户端信息(绝对不可泄露)。

-

公钥:后续嵌入证书,对外公开(用于加密客户端发送的密钥)。

-

2. 提交证书申请(CSR)

-

内容:包含服务器公钥、域名(如

www.example.com)、申请者信息(企业 / 个人)。 -

安全机制:用服务器私钥对 CSR 签名(确保内容未被篡改),提交给 CA(如 Let’s Encrypt、DigiCert)。

3. CA 身份验证

-

验证维度:

-

域名所有权:通过邮箱验证、DNS 记录验证(如添加 TXT 记录)。

-

企业资质(若申请企业证书):审核营业执照、组织代码等。

-

4. CA 签发证书

-

证书内容:

-

服务器公钥、域名、有效期、申请者信息。

-

CA 签名:CA 用自身私钥对证书内容的哈希值加密(用于客户端验证)。

-

-

结果:服务器获得数字证书,用于 HTTPS 握手阶段证明身份。

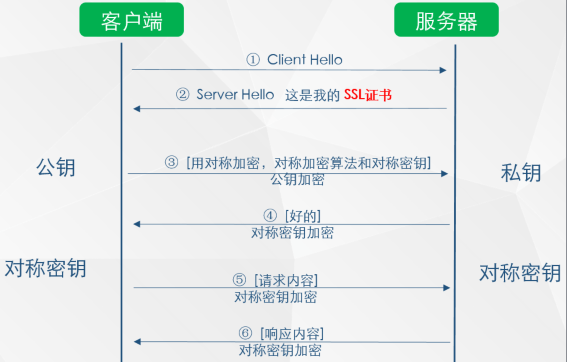

三、HTTPS 握手阶段(建立安全连接)

1. 客户端发起请求(ClientHello)

-

发送内容:

-

支持的 TLS 版本(如 TLS 1.3)。

-

客户端随机数(

client_random,用于生成会话密钥)。 -

加密套件列表(如

ECDHE-RSA-AES256-GCM-SHA384,包含密钥交换、对称加密、哈希算法)。 -

扩展信息(如 SNI,指定访问的服务器域名,用于多域名场景)。

-

2. 服务器响应(ServerHello)

-

回复内容:

-

选定的 TLS 版本和加密套件(从客户端列表中协商确定)。

-

服务器随机数(

server_random,与客户端随机数共同生成密钥)。 -

服务器证书(含公钥和 CA 签名)及中间 CA 证书(若有,用于构建信任链)。

-

3. 客户端验证证书(核心安全步骤)

-

验证依据:操作系统 / 浏览器内置的 根证书(含 CA 公钥,默认受信任)。

-

验证步骤:

-

签名有效性:

-

用 CA 公钥解密证书中的 “CA 签名”,得到 CA 计算的 原始哈希值(如 SHA-256)。

-

客户端对证书明文内容重新计算哈希值,与原始值比对,一致则证明未篡改。

-

-

基础信息校验:证书未过期、域名与访问域名一致、未被吊销(通过 CRL/OCSP 查询)。

-

信任链验证:若证书由中间 CA 签发,需逐级追溯至根证书(根证书是信任的 “起点”)。

-

-

结果:验证失败则终止连接(浏览器提示 “证书错误”),通过则继续。

4. 客户端生成并发送预主密钥(premaster secret)

-

操作:客户端生成随机数,用服务器证书中的 公钥 加密后发送。

-

安全性:仅服务器私钥可解密,确保预主密钥仅双方知晓。

5. 服务器处理预主密钥

-

解密:用服务器私钥解密,获取

premaster secret。 -

生成会话密钥:结合

client_random、server_random、premaster secret,通过 HKDF 等算法生成 对称会话密钥(客户端与服务器计算结果一致)。

6. 确认握手完成

-

客户端动作:用会话密钥加密 “握手结束” 消息(含所有握手内容的哈希值),发送给服务器。

-

服务器动作:解密验证哈希值,再用会话密钥加密相同消息回传。

-

结果:双方验证通过,握手结束,建立安全连接。

四、数据传输阶段

-

加密方式:使用对称会话密钥(如 AES-GCM)对数据加密,用 HMAC 等算法校验完整性。

-

优势:对称加密效率高,适合大量数据传输,非对称加密仅用于握手阶段。

五、HTTPS 与 HTTP 对比

| 维度 | HTTP | HTTPS |

|---|---|---|

| 传输性质 | 明文传输,不安全 | 加密传输(TLS/SSL),安全可靠 |

| 默认端口 | 80 | 443 |

| 证书依赖 | 无需 | 需要服务器证书(由 CA 签发) |

| 握手流程 | 简单请求 – 响应 | 复杂握手(验证证书、密钥交换、生成会话密钥) |

| 身份验证 | 无 | 强制验证服务器身份(防钓鱼网站) |

| 数据完整性 | 无保护(易被篡改) | 通过哈希算法校验(防篡改) |

| 性能影响 | 低延迟 | 首次连接略慢(TLS 握手耗时),后续可复用会话 |

| 浏览器支持 | 标记为 “不安全”(Chrome/Firefox) | 标记为 “安全” |

| 适用场景 | 公开场景(如新闻、静态资源) | 敏感场景(如登录、支付、个人信息) |

六、为什么必须用 HTTPS?

-

防御中间人攻击(MITM)

-

黑客可能伪装成路由器或公共 Wi-Fi,窃取 HTTP 传输的明文数据。HTTPS 可让黑客无法解密数据,甚至无法伪装成合法服务器。

-

-

保护用户隐私

-

你的搜索记录、聊天内容、登录凭证等,在 HTTPS 下会被加密,避免被第三方监控。

-

-

搜索引擎优化(SEO)

-

Google 等搜索引擎明确优先索引 HTTPS 网站,且 HTTP 网站可能被标记为 “不安全”,影响用户信任。

-

-

合规要求

-

欧盟 GDPR、中国等保 2.0 等法规要求,处理敏感数据必须使用 HTTPS。

-

七、常见误区与优化建议

1. 误区澄清

-

HTTPS 证书等于安全? 证书仅证明服务器身份,若使用弱加密算法(如 RSA+MD5)或过期证书,仍有风险。需定期更新证书和加密套件。

-

HTTPS 很慢? TLS 1.3 已大幅优化握手速度(减少一次往返),且浏览器支持 “会话复用”(Session Ticket),第二次访问几乎无延迟。

2. 实践建议

-

选择免费证书:Let’s Encrypt 提供免费 SSL 证书,支持自动续期,适合个人和中小企业。

-

启用 HSTS:通过 HTTP Strict Transport Security(HSTS)强制浏览器使用 HTTPS,防止降级攻击。

-

监控证书状态:使用工具(如 SSL Labs)检测证书是否过期、加密算法是否安全。

八、总结:HTTPS 如何改变互联网?

HTTPS 用 “加密” 和 “信任” 重构了网络通信的底层逻辑,让用户不再担心 “信息裸奔”,让企业能安全地提供服务。从早期被视为 “可选方案” 到如今成为 Web 标准,它证明了一个道理:安全不是奢侈品,而是基础设施。