XSS 面试题

1. XSS 漏洞的原理 核心原理:程序对输入输出未进行合适处理,使得攻击者构造的特殊字符在输出到前端时,被浏览器当作有效代码解析执行,进而产生各种危害。 流程:用户输入恶意脚本→网站未过滤 / 编码→脚本被嵌入网页→受害者访问页面→浏览器将脚本当作正常代码执行。 本质:浏览器无法区分 “用户输入的恶意脚本” 和 “网站自身的合法脚本”,从而执行攻…

|

|

1198

|

|

5157 字

|

21 分钟

SQL Server 提权

一、基础概念与前提 1. 核心前提 服务器已开启 SQL Server 服务并允许外联 拥有高权限账号(如 sa,对应 sysadmin 角色,为最高权限) 数据库未被降权(部分版本默认降权为 mssql 用户,可能限制操作) 2. 权限判定 sysadmin(DBA 权限):最高权限,可执行任意操作 判定命令:select IS_SRVROLEM…

|

|

602

|

|

749 字

|

4 分钟

Windows 提权的几种常用姿势

一、提权基础概念 (一)提权类型 纵向提权:低权限角色获取高权限角色的权限(如普通用户获得管理员或 SYSTEM 权限)。 横向提权:获取同级别角色的权限(如普通用户获取另一个普通用户的权限,常用于内网横向移动)。 (二)常见提权方法分类 系统内核溢出漏洞提权 数据库提权(如 MySQL、MSSQL 权限滥用) 错误的系统配置提权(如可信任服务路径…

|

|

1032

|

|

1381 字

|

6 分钟

Linux 提权的几种常用姿势

一、内核漏洞提权 内核漏洞是 Linux 提权的经典途径,其中 “脏牛(Dirty Cow)” 漏洞因影响范围广而具有代表性。 (一)漏洞简介 CVE 编号:CVE-2016-5195 原理:Linux 内核处理 “写入复制(copy-on-write)” 机制时存在竞争条件,允许恶意用户对只读内存映射进行写访问,进而篡改系统文件(如/etc/pa…

|

|

933

|

|

1248 字

|

6 分钟

Windows 入侵痕迹清理

一、Windows 日志清理 1. 系统核心日志 Windows 系统的日志详细记录了系统运行过程中的各种事件,是追踪入侵行为的重要依据。核心日志主要包括应用程序日志、系统日志和安全日志,它们分别存储在特定路径下: 应用程序日志:位于%SystemRoot%\System32\Winevt\Logs\Application.evtx,记录应用程序运…

|

|

734

|

|

4015 字

|

16 分钟

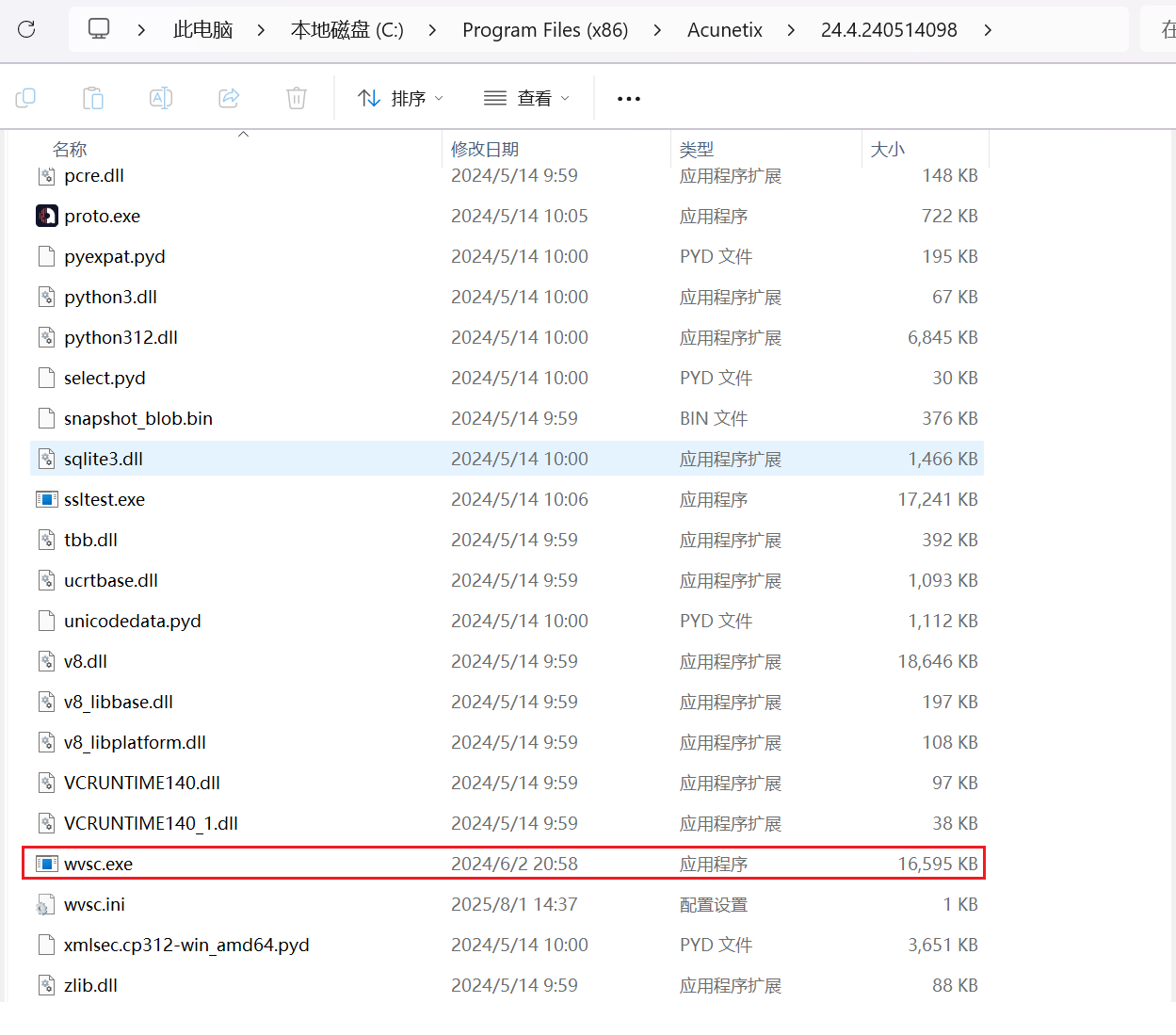

AWVS(Acunetix Web Vulnerability Scanner)安装与破解

一、文档说明 工具定位:AWVS 是经典商业级 Web 漏洞扫描工具,本文档整理其 Windows、Linux 及 MacOS(推荐 Docker)系统的安装与破解步骤。 资源来源:破解工具及后续更新参考 Pwn3rzs 大神频道(https://t.me/Pwn3rzs ),致敬其共享精神。 风险提示:Linux 系统操作中涉及文件权限修改、系统…

|

|

983

|

|

797 字

|

4 分钟

中间件漏洞面试题

1. 中间件概念是什么? 中间件是位于操作系统和应用程序之间的软件层,用于提供通用服务(如通信、数据处理、安全等),简化分布式系统开发。它屏蔽底层复杂性,使应用程序更易集成、扩展和维护,常见于企业级应用、Web 服务和分布式系统。 2. 常见的中间件有哪些? Web 服务器:Apache HTTP Server、Nginx、IIS(Internet…

|

|

1204

|

|

3334 字

|

14 分钟

Struts2 远程代码执行漏洞(S2-059)深度剖析

一、漏洞概述 1. 漏洞描述 Struts2 是 Apache 推出的基于 MVC 模式的轻量级 Web 框架,在处理标签属性(如id)值时,会将用户可控参数直接作为OGNL 表达式解析。攻击者可构造恶意 OGNL 表达式注入标签属性,框架解析时执行表达式中的恶意代码,导致远程代码执行(RCE)。 2. OGNL 表达式基础 定义:Object-G…

|

|

573

|

|

1060 字

|

7 分钟

JBoss 反序列化漏洞深度解析:从 CVE-2017-12149 到 CVE-2017-7504

一、JBoss 概述 1. 基本介绍 JBoss 是 Red Hat 公司维护的开源 Java EE 应用服务器,支持企业级功能如 EJB(企业组件)、JMS(消息服务)、JNDI(命名服务)等,常见版本包括 JBoss AS、WildFly、JBoss EAP,广泛应用于企业级系统。 2. 反序列化漏洞背景 JBoss 部分组件(如 HttpIn…

|

|

1171

|

|

1114 字

|

6 分钟

WebLogic T3 反序列化漏洞深度剖析:从协议原理到攻防实践

一、漏洞概述 WebLogic 是 Oracle 推出的 Java 应用服务器,其专有通信协议T3 协议因存在反序列化缺陷,成为远程代码执行漏洞的重灾区。攻击者可构造恶意序列化数据,通过 T3 协议发送给 WebLogic 服务器,在服务器反序列化过程中执行任意代码,实现远程控制。 历史上基于 T3 协议的高危漏洞包括 CVE-2015-4582、…

|

|

890

|

|

1455 字

|

9 分钟