Linux 入侵痕迹清理

一、清除登录日志 登录日志是记录用户登录行为的核心凭证,需针对性清理各类日志文件及相关记录。 1. 核心日志文件及处理方式 (1)二进制日志(记录登录 / 注销及最后登录信息) /var/log/wtmp:对应 last 命令,记录所有用户登录、注销信息(二进制格式)。 处理方式:需用专业工具(如 Linux 登录日志修改脚本)解析二进制结构,精准…

|

|

1057

|

|

1874 字

|

8 分钟

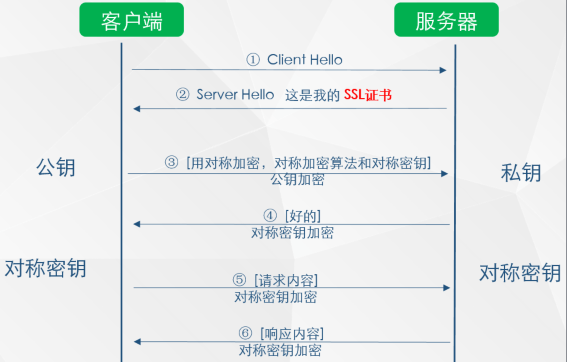

一文搞懂 HTTPS:从证书原理到与 HTTP 的核心差异

在互联网时代,数据安全是绕不开的话题。当你在网页输入密码、进行在线支付时,是什么在背后保障你的信息不被窃取?答案是 HTTPS。本文将深入解析 HTTPS 的工作原理、与 HTTP 的本质区别,以及它如何构建安全的网络通信。 一、HTTPS 基础概念 1. 定义 HTTPS(Hyper Text Transfer Protocol Secure)即…

|

|

577

|

|

2235 字

|

9 分钟

SQL Server 提权

一、基础概念与前提 1. 核心前提 服务器已开启 SQL Server 服务并允许外联 拥有高权限账号(如 sa,对应 sysadmin 角色,为最高权限) 数据库未被降权(部分版本默认降权为 mssql 用户,可能限制操作) 2. 权限判定 sysadmin(DBA 权限):最高权限,可执行任意操作 判定命令:select IS_SRVROLEM…

|

|

602

|

|

749 字

|

4 分钟

Windows 提权的几种常用姿势

一、提权基础概念 (一)提权类型 纵向提权:低权限角色获取高权限角色的权限(如普通用户获得管理员或 SYSTEM 权限)。 横向提权:获取同级别角色的权限(如普通用户获取另一个普通用户的权限,常用于内网横向移动)。 (二)常见提权方法分类 系统内核溢出漏洞提权 数据库提权(如 MySQL、MSSQL 权限滥用) 错误的系统配置提权(如可信任服务路径…

|

|

1032

|

|

1381 字

|

6 分钟

Linux 提权的几种常用姿势

一、内核漏洞提权 内核漏洞是 Linux 提权的经典途径,其中 “脏牛(Dirty Cow)” 漏洞因影响范围广而具有代表性。 (一)漏洞简介 CVE 编号:CVE-2016-5195 原理:Linux 内核处理 “写入复制(copy-on-write)” 机制时存在竞争条件,允许恶意用户对只读内存映射进行写访问,进而篡改系统文件(如/etc/pa…

|

|

933

|

|

1248 字

|

6 分钟

Windows 入侵痕迹清理

一、Windows 日志清理 1. 系统核心日志 Windows 系统的日志详细记录了系统运行过程中的各种事件,是追踪入侵行为的重要依据。核心日志主要包括应用程序日志、系统日志和安全日志,它们分别存储在特定路径下: 应用程序日志:位于%SystemRoot%\System32\Winevt\Logs\Application.evtx,记录应用程序运…

|

|

734

|

|

4015 字

|

16 分钟

MySQL 提权

一、提权前提与核心条件 (一)适用场景 当已获取 WebShell 但缺乏系统级权限,且其他提权方式(如内核漏洞、配置错误)不可行时,可尝试通过 MySQL 数据库提权。 (二)核心要求 必须掌握高权限数据库用户的账号密码(如root权限),具备执行文件操作、配置修改等高级权限。 目标服务器需允许数据库用户与文件系统交互(如secure_file_…

|

|

618

|

|

747 字

|

4 分钟

参数化查询如何防止 SQL注入

在 Web 开发中,SQL 注入始终是威胁数据库安全的重大隐患。攻击者通过在输入框中插入恶意 SQL 代码,就能非法访问或篡改数据库。而参数化查询作为防范 SQL 注入的有效手段,能通过分离输入数据与查询语句,从源头降低风险。下面我们结合 PHP 语言,详细介绍参数化查询的应用。 一、参数化查询的核心概念 参数化查询是一种在执行 SQL 语句前,用…

|

|

610

|

|

1033 字

|

10 分钟

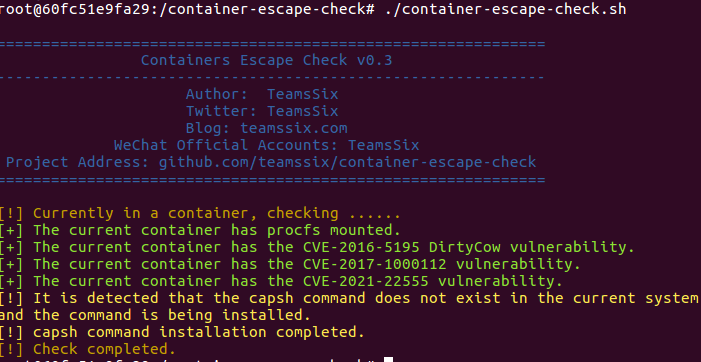

Docker 容器逃逸方法检测

一、判断是否为容器环境 通过检查 /proc/1/cgroup 中是否包含 docker 相关标识,判断是否处于 Docker 容器环境: cat /proc/1/cgroup | grep -qi docker && echo "Is Docker" || echo "Not Docker" 输出 Is Docker :当前为…

|

|

1071

|

|

680 字

|

3 分钟

快速识别虚拟主机、Docker 和 K8s 集群环境

一、基础概念 虚拟主机 定义:一台物理服务器上运行的多个虚拟实例,各有独立环境和资源,常用于 Web 托管。 注意:与 “虚拟机(VM)” 不同,虚拟机是包含操作系统、软件和硬件的完整虚拟化系统,可运行多个操作系统实例。 Docker 一种容器化虚拟化技术,将应用及依赖打包成独立轻量环境,支持快速部署、高效运行和跨平台。当容器以特权模式(--pri…

|

|

629

|

|

889 字

|

4 分钟