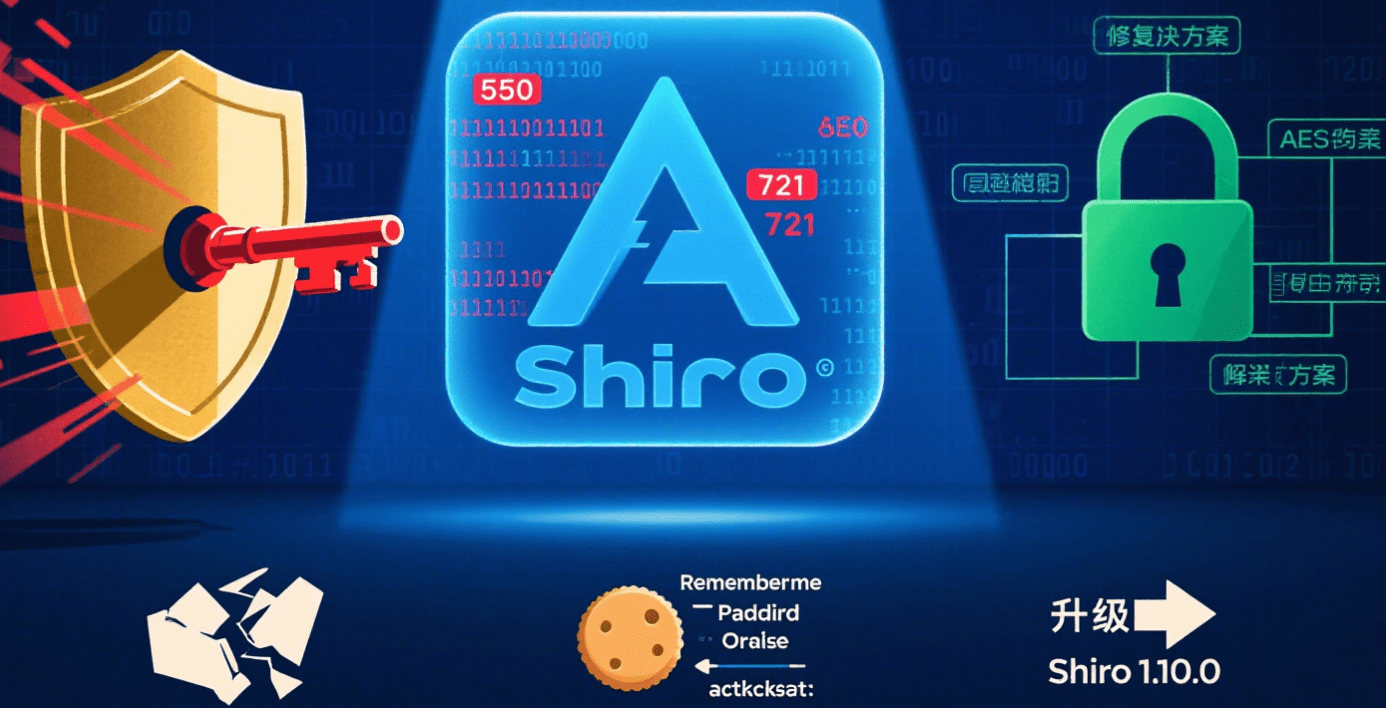

Apache Shiro 反序列化漏洞全解析:从 550 到 721 的攻防对抗

一、Apache Shiro 漏洞概述 Apache Shiro 是一款流行的 Java 安全框架,提供身份认证、授权、会话管理等功能。但其历史版本中存在两个高危反序列化漏洞 ——Shiro 550(CVE-2016-4437) 和Shiro 721,攻击者可利用漏洞实现远程代码执行,对 Java 应用造成严重威胁。 二、Shiro 550 反序列…

|

|

562

|

|

1638 字

|

9 分钟

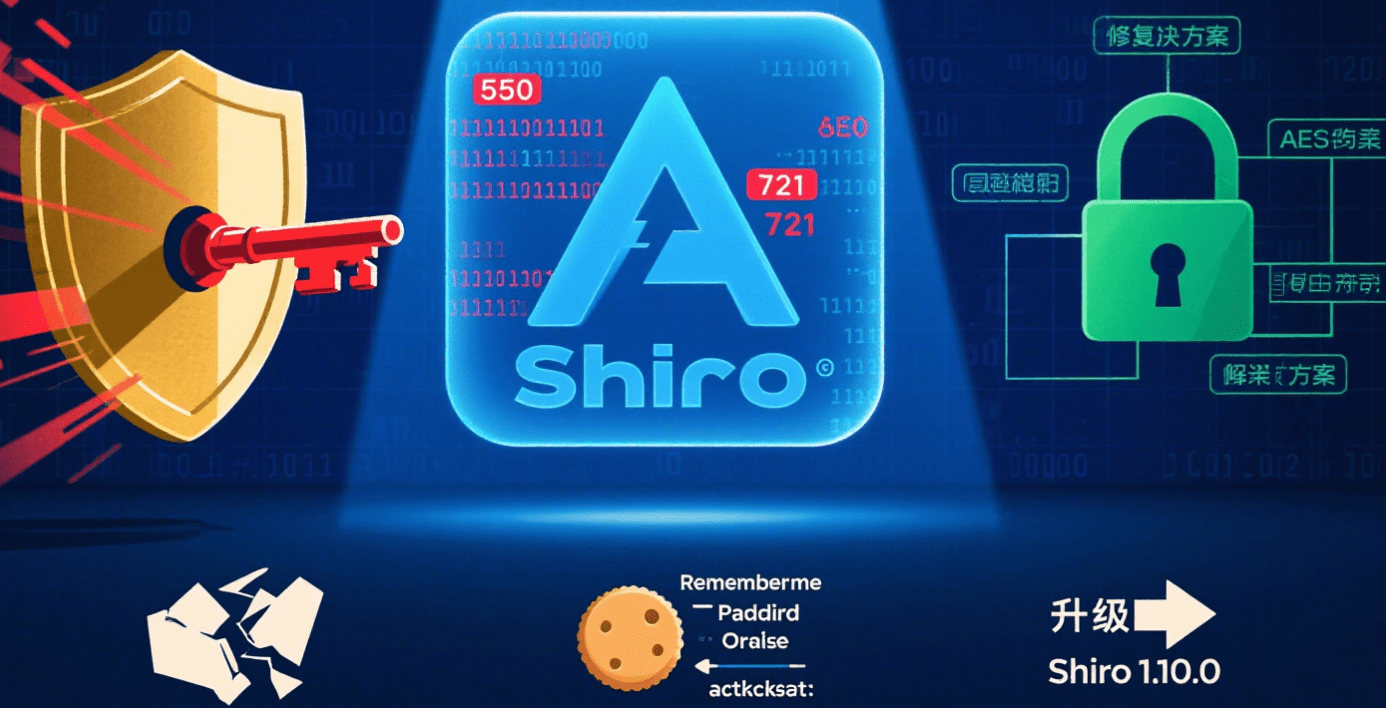

Fastjson 反序列化漏洞解析

一、Fastjson 概述 (一)基本介绍 Fastjson 是阿里巴巴开源的高性能 JSON 解析库,支持 Java 对象与 JSON 字符串的快速转换,因速度快、API 简洁、功能完备等特点,被广泛应用于缓存序列化、协议交互等场景。 (二)核心功能 序列化:通过JSON.toJSONString(obj)将 Java 对象转换为 JSON 字符…

|

|

1131

|

|

1365 字

|

10 分钟

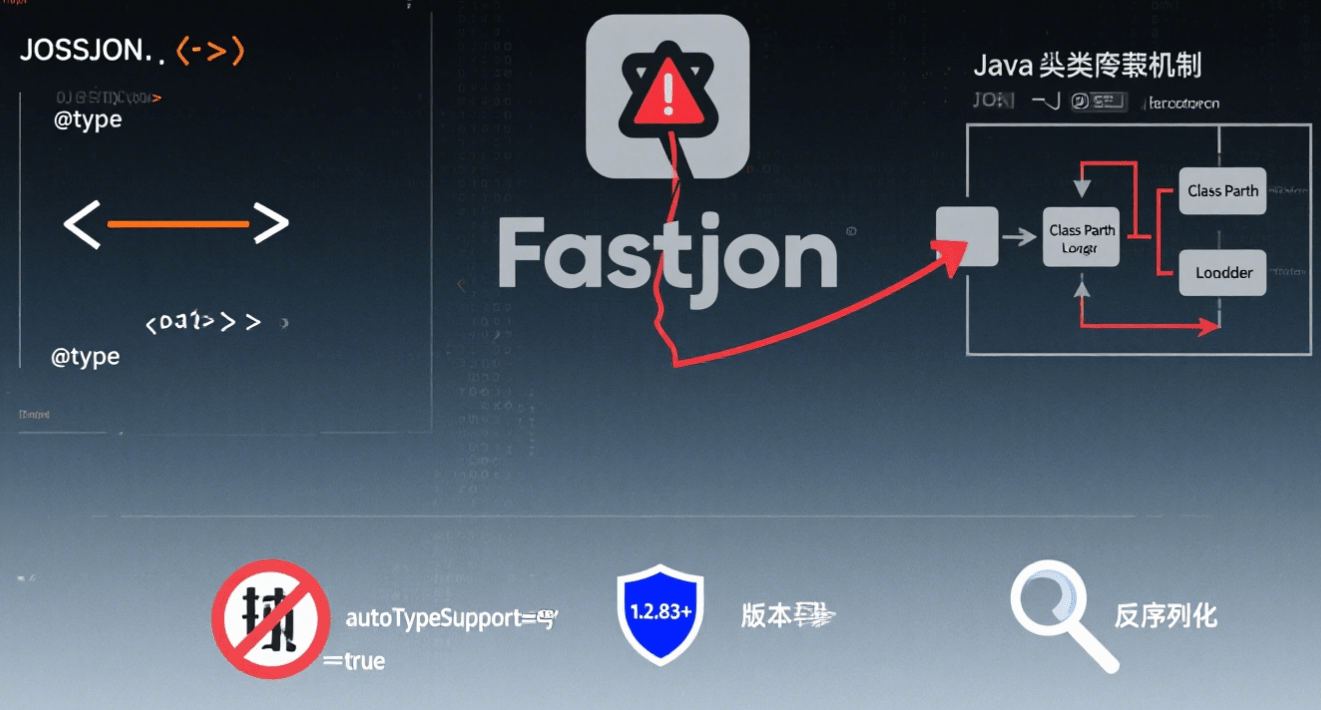

Apache Log4j2 远程代码执行漏洞全解析

Apache Log4j2 远程代码执行漏洞全解析 一、漏洞概述 1. 漏洞原理 Apache Log4j2 是 Java 生态中广泛使用的日志框架,其Lookup功能存在致命缺陷:未限制 JNDI(Java 命名和目录接口)查询。攻击者可在日志消息中插入恶意 JNDI 表达式(如${jndi:rmi://恶意服务器/恶意类}),触发 Log4j2…

|

|

879

|

|

1554 字

|

11 分钟

MySQL 提权

一、提权前提与核心条件 (一)适用场景 当已获取 WebShell 但缺乏系统级权限,且其他提权方式(如内核漏洞、配置错误)不可行时,可尝试通过 MySQL 数据库提权。 (二)核心要求 必须掌握高权限数据库用户的账号密码(如root权限),具备执行文件操作、配置修改等高级权限。 目标服务器需允许数据库用户与文件系统交互(如secure_file_…

|

|

619

|

|

747 字

|

4 分钟

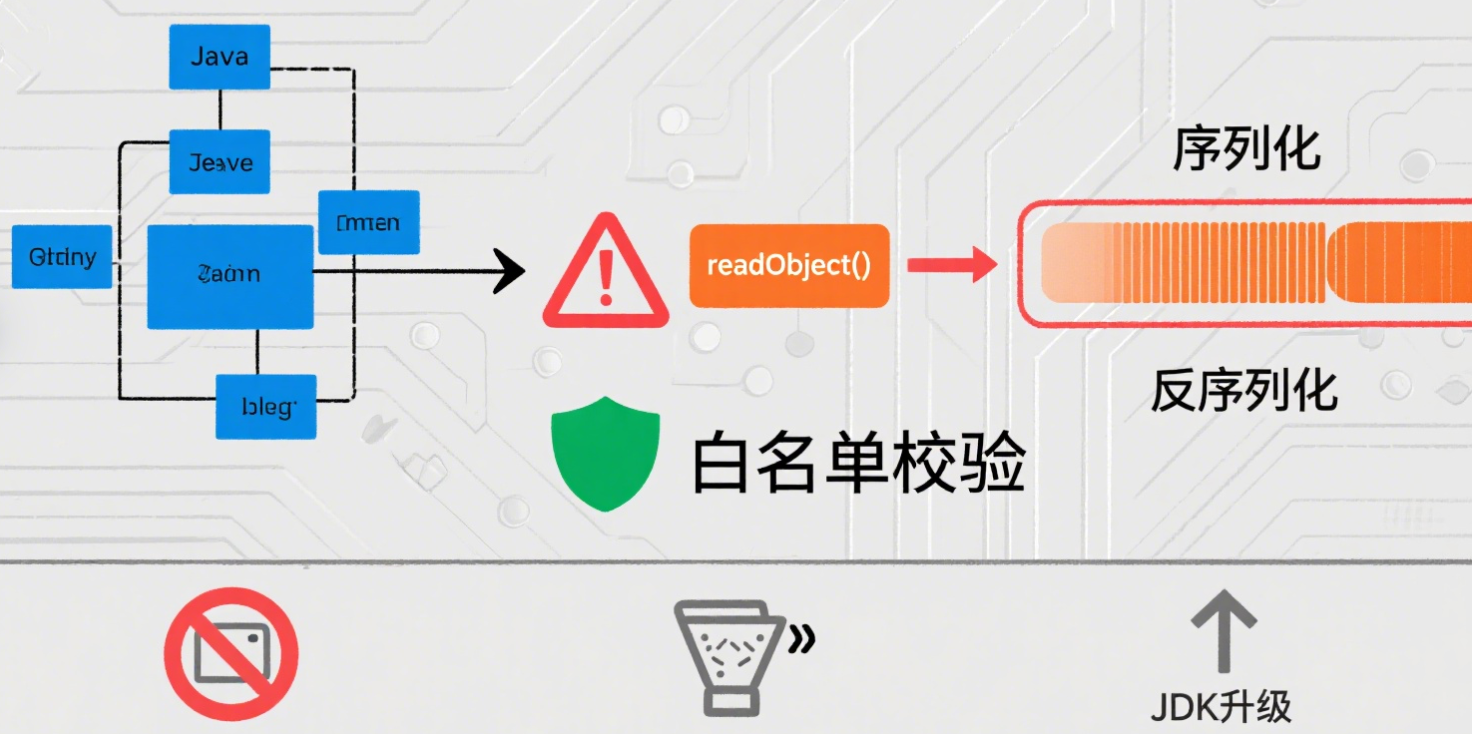

Java 反序列化漏洞:从原理到防护全解析

什么是 Java 序列化与反序列化 Java 序列化是将内存中的对象转换为字节流的过程,目的是实现对象在不同存储介质(如内存、文件、数据库)或网络间的高效传递 —— 例如网络通信时,发送方需通过序列化将对象转为字节流才能传输;而反序列化则是其逆操作,接收方通过该过程将字节流还原为可直接使用的原始对象。 从技术实现来看,序列化依赖Obj…

|

|

551

|

|

947 字

|

9 分钟

Redis <5.0.5 主从复制远程命令执行漏洞

一、漏洞原理 Redis 主从复制机制中,从节点可向主节点请求 “加载外部模块(MODULE LOAD)” 。当 Redis 版本 <5.0.5 且未限制远程连接 / 认证时,攻击者可伪装成 “从节点”,诱导主节点加载恶意模块(如 exp.so )。恶意模块注入后,攻击者就能执行任意系统命令,实现远程控制。 二、环境准备 (一)靶机环境搭建(…

|

|

566

|

|

428 字

|

2 分钟

参数化查询如何防止 SQL注入

在 Web 开发中,SQL 注入始终是威胁数据库安全的重大隐患。攻击者通过在输入框中插入恶意 SQL 代码,就能非法访问或篡改数据库。而参数化查询作为防范 SQL 注入的有效手段,能通过分离输入数据与查询语句,从源头降低风险。下面我们结合 PHP 语言,详细介绍参数化查询的应用。 一、参数化查询的核心概念 参数化查询是一种在执行 SQL 语句前,用…

|

|

610

|

|

1033 字

|

10 分钟

Docker 远程 API 未授权访问导致的容器逃逸

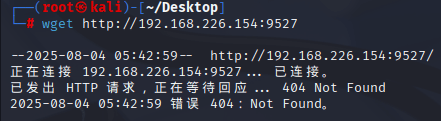

一、漏洞背景 Docker 守护进程(dockerd)默认通过 Unix Socket(/var/run/docker.sock)提供服务,仅允许本地访问。但如果管理员配置不当,将其通过 -H 0.0.0.0: 端口暴露在 TCP 端口上,且未做身份验证和访问控制,攻击者可远程利用 Docker API 执行命令,甚至挂载宿主机文件系统实现 “逃逸…

|

|

1052

|

|

540 字

|

3 分钟

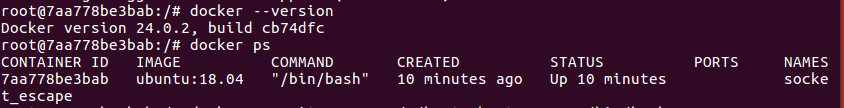

Docker Socket 容器逃逸复现

一、原理概述 Docker Socket(/var/run/docker.sock)是 Docker 守护进程与客户端通信的 UNIX 套接字文件。当 Ubuntu 18.04 容器挂载该文件时,容器内进程可通过 Docker API 操控宿主机 Docker 服务,进而创建挂载宿主机根目录的新容器,实现从容器到宿主机的权限逃逸。 二、环境准备(宿…

|

|

979

|

|

489 字

|

3 分钟

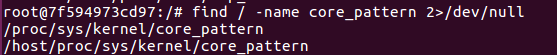

挂载宿主机 procfs 逃逸

一、原理剖析 (一)核心依赖:core_pattern 机制 Linux 内核借助 /proc/sys/kernel/core_pattern 文件,定义程序崩溃(core dump)时的行为规则。当该文件内容以 | 起始,剩余部分会被当作用户空间的程序或脚本执行,且执行时继承内核级权限,通常可获取宿主机 root 权限 。 (二)容器逃逸条件 特…

|

|

1062

|

|

981 字

|

4 分钟